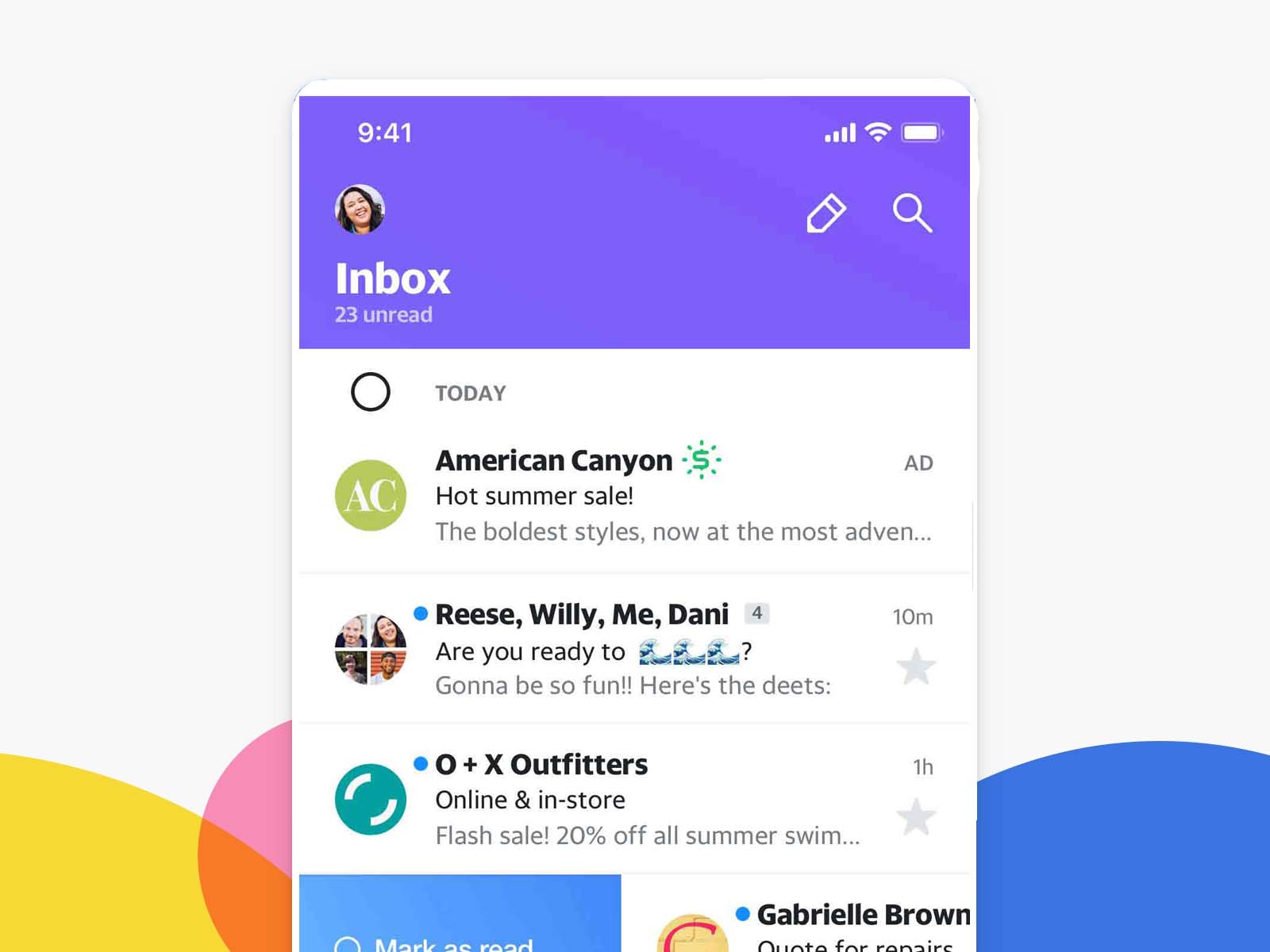

Découvrez ce que d'autres personnes reçoivent dans Yahoo mail

Vous savez qu'ils échangent des informations. S'ils utilisent Yahoo, vous pouvez le savoir. Avec une application espion Yahoo comme Hack-Email™, vous pouvez découvrir la vérité sur leurs conversations. Tout ce qu'ils ont dit. Quand ils l'ont dit. Avec qui ils ont eu la conversation. Même les photos et les vidéos qu'ils ont partagées. Si c'est dans Yahoo, c'est dans votre application de suivi de Yahoo.

Vous ne connaissez pas encore les outils d'espionnage de Yahoo ? Ils sont tout à fait étonnants. Il vous suffit de fournir l'adresse e-mail Yahoo que vous souhaitez surveiller. Ensuite, connectez-vous à votre panneau de contrôle et consultez leurs messages.

Des personnes comme vous comptent sur la possibilité d'espionner Yahoo pour assurer la sécurité de leurs proches. On ne sait jamais ce que l'on peut découvrir lorsqu'on a accès à leurs conversations. Comme vous êtes novice en matière d'espionnage de Yahoo, nous allons vous expliquer tout ce qu'il faut savoir. En peu de temps, vous vous sentirez comme un espion professionnel des emails Yahoo et vous vous demanderez comment vous avez pu vivre sans l'application.

Ils ne sauront pas que vous utilisez le traceur espion Yahoo.

Vous ne voulez pas qu'ils sachent que vous lisez leurs messages. C'est pourquoi lorsque vous espionnez les messages Yahoo avec une application comme Hack-Email™, vous n'avez rien à craindre. Lorsque vous utilisez cette application pour surveiller l'adresse email de quelqu'un d'autre, vous pouvez être sûr que la victime ne saura pas que vous utilisez une application d'espionnage Yahoo.