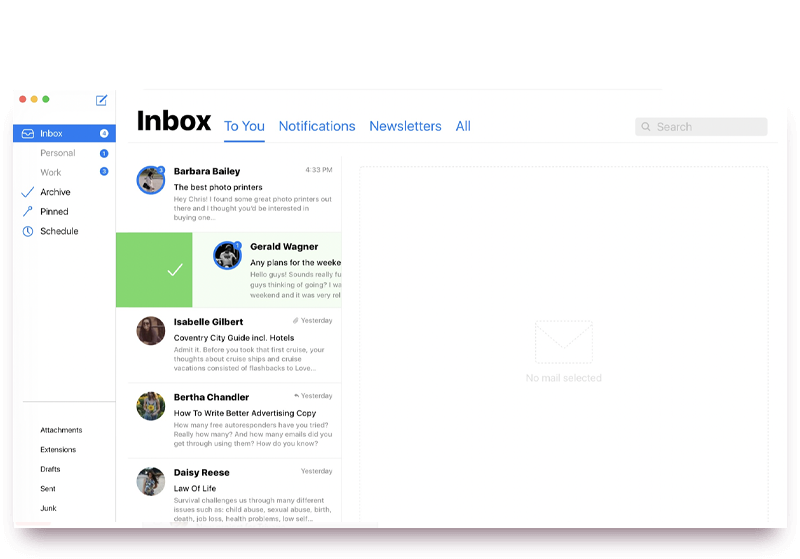

Application de suivi des courriels

Piratage du courrier électronique - messages sur les appareils

- 131,387 courriels ouverts

- 1,231,387 lettres lues

En enregistrant un profil dans le tableau de bord, vous acceptez automatiquement toutes les conditions d'utilisation.

Hack-Email™ rend l'utilisation de ce traqueur d'emails très facile.

Qu'est-ce que Hack-Email™ ? Il s'agit d'une application qui permet d'accéder en ligne à l'adresse électronique distante d'un utilisateur d'application mobile. Ceci est réalisé par une approche particulière du piratage, le logiciel exploite simultanément une vulnérabilité dans le système de récupération du compte du service de messagerie, une autorisation par le biais d'un dispositif virtuel, une interface tierce sécurisée pour donner à l'utilisateur l'accès aux données, et un backend technologique puissant qui permet un piratage rapide et un suivi stable des données entrantes et sortantes du compte cible.

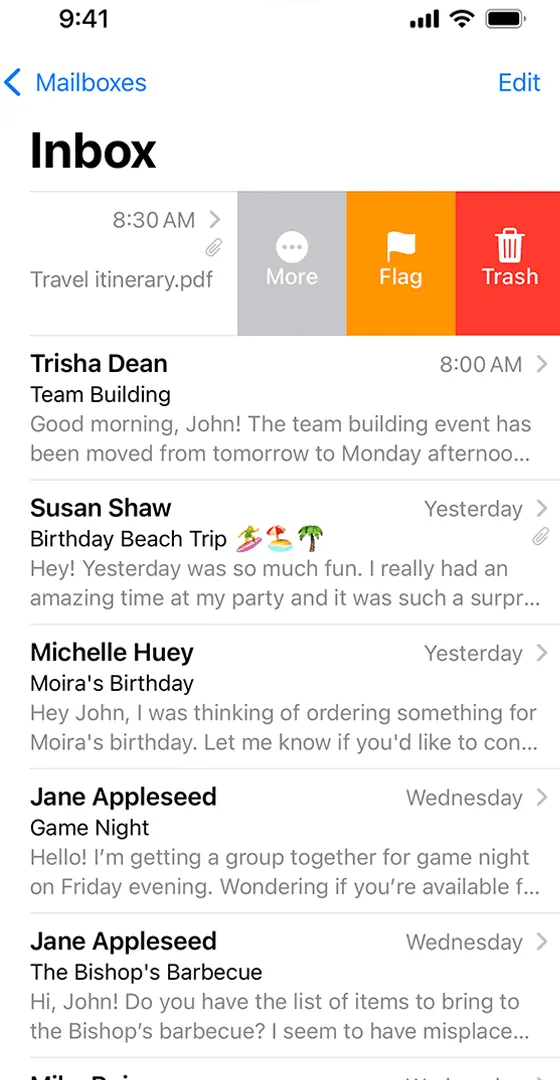

Gardez une trace de chaque lettre

Le logiciel enregistre également le tri du courrier (Alertes, Important, Spam, etc.) configuré dans la boîte aux lettres cible.

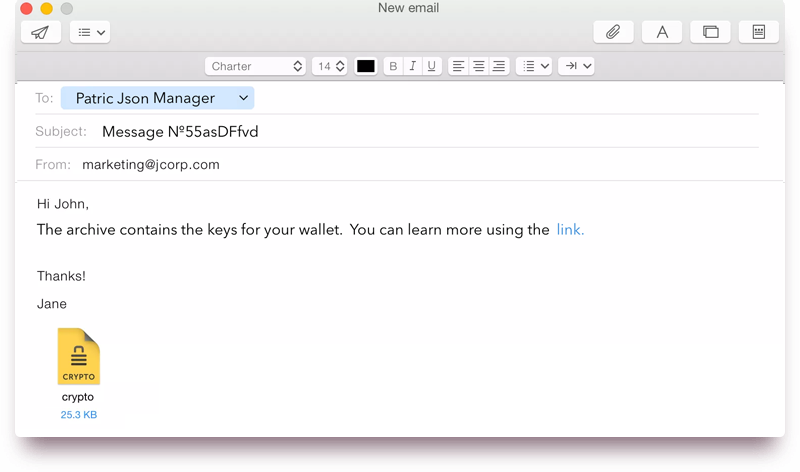

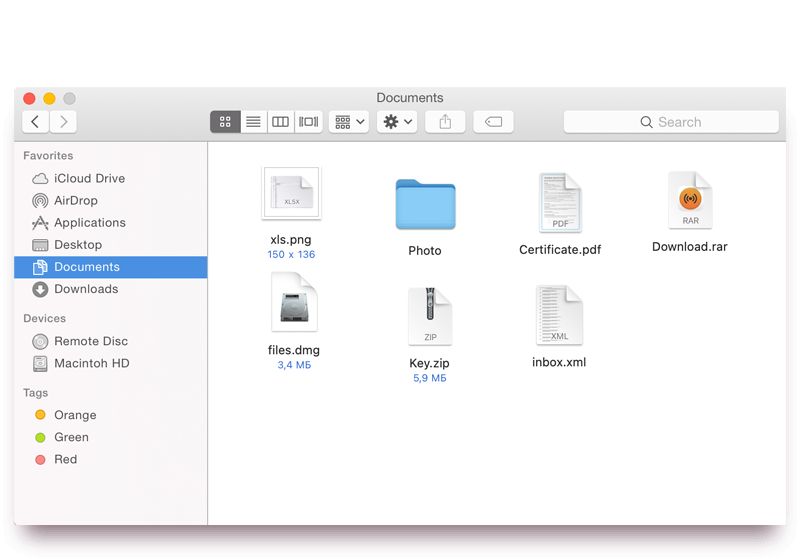

Visualiser les fichiers envoyés et reçus

Le logiciel enregistre des copies de tous les fichiers et vous permet de les télécharger.

Réinitialisation des données d'autorisation

Les utilisateurs de l'application obtiennent un contrôle total sur les données d'autorisation de tous les comptes associés au compte compromis.

Suivi des brouillons et des courriels supprimés

Les lettres sont enregistrées dans la base de données de son compte et y sont conservées en permanence.

Rapide et facile

Fonctionnement transparent du programme, à l'insu du propriétaire.

Simple et facile

Une lettre ✓ est envoyée et l'accès au courrier est accordé.

Gratuit

Suivi gratuit et illimité des courriels

De manière fiable

Suivi précis. Technologie brevetée

Messages entrants de la boîte aux lettres

Lettres de messageL'application permet d'accéder à l'historique complet des courriels du compte compromis. En outre, les algorithmes du logiciel installent un outil de suivi des activités dans la base de données du compte, ce qui vous permet d'être instantanément informé des nouveaux messages. Lisez les courriels que vous recevez/envoyez - quelle que soit la manière dont vous les envoyez, l'application accède à la base de données du compte et déclenche un protocole permettant de suivre en permanence les nouvelles activités. Dès que le propriétaire du compte entreprend une action, l'information est enregistrée dans la base de données.

Fichiers reçus ou envoyés

Télécharger des fichiers à partir de l'appareilPour accéder au numéro spécifié, nous lançons une attaque SS7. Sans entrer dans les détails, c'est tout ce dont nous avons besoin pour intercepter le mot de passe de confirmation et nous connecter au compte de n'importe quel fournisseur de courrier. Après avoir reçu tous les fichiers nécessaires, y compris la correspondance de l'utilisateur, nous les contrôlons à l'aide d'un antivirus et formons une archive téléchargeable dans l'armoire personnelle. N'oubliez pas qu'un paquet de données entrant peut occuper plus de 1 Go d'espace disque.

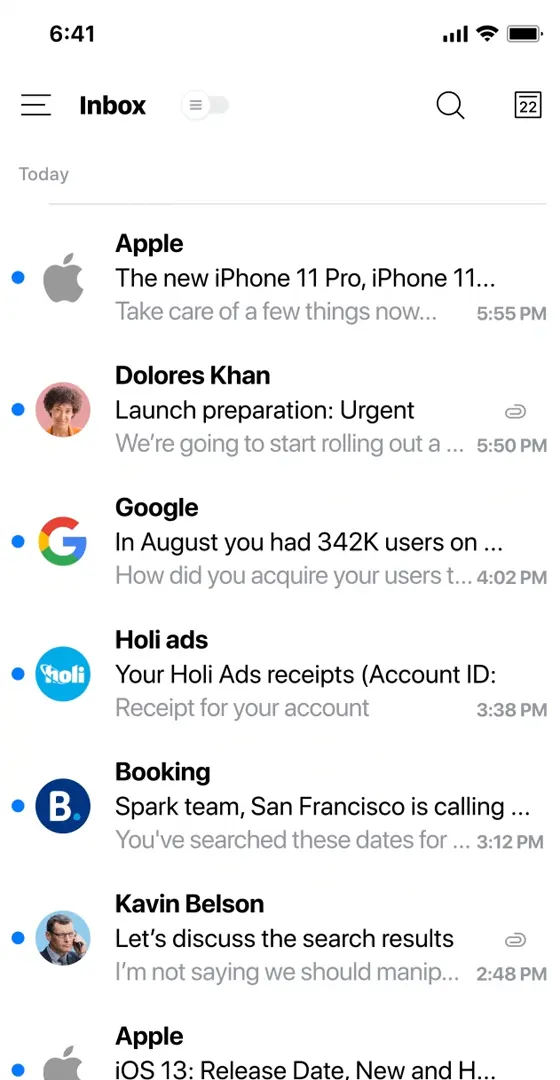

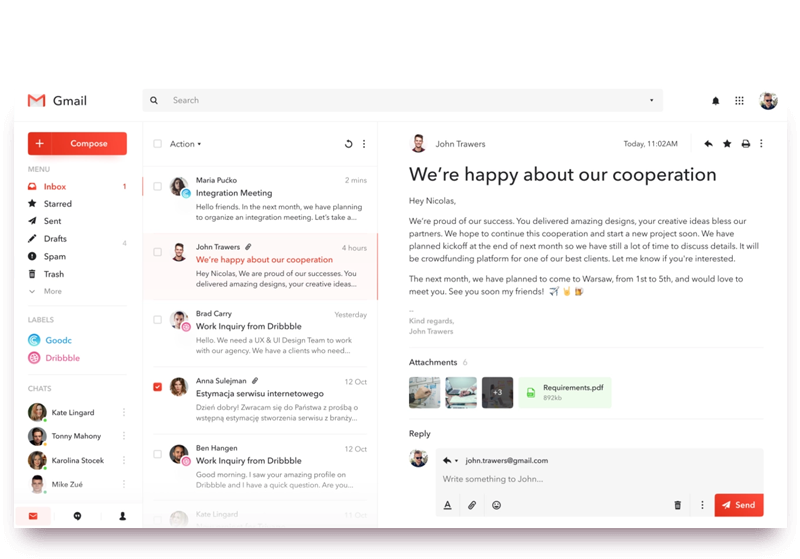

Compte Gmail

Toutes les activités d'un utilisateur Google piraté sont enregistrées et affichées dans myAlpari par ordre chronologique. Vous pouvez par exemple savoir quels profils d'utilisateurs le propriétaire du compte a visités, vérifier les e-mails et les télécharger, ainsi qu'utiliser l'autorisation pour se connecter aux services souhaités.

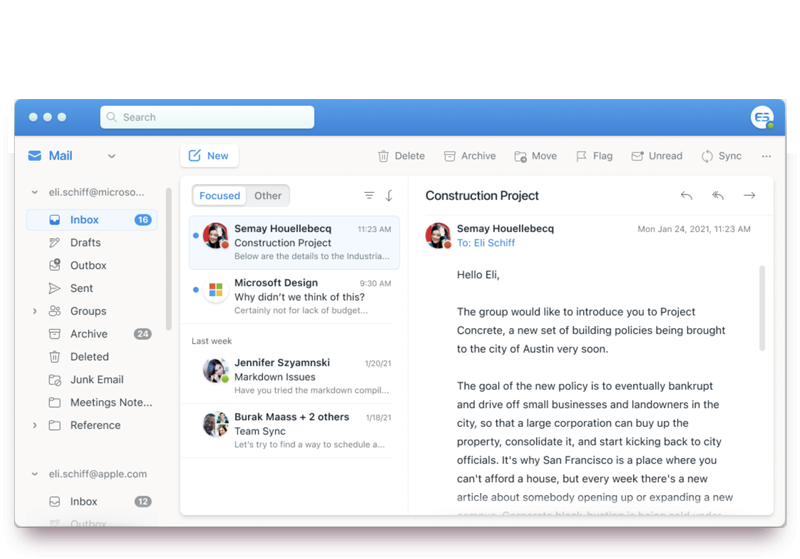

Perspectives

Vous aurez un contrôle total sur votre compte Outlook et sa base de données. L'application dispose d'un certain nombre d'outils pour collecter et analyser les statistiques du profil. Par exemple, elle dispose d'un module d'intelligence artificielle intégré qui peut analyser les données entrantes et les envoyer à votre compte personnel.

ICloud Mail

Lorsque vous configurez le suivi d'un compte ICloud, les utilisateurs ont accès à tous les contenus cachés qui y sont stockés : photos, vidéos, documents, amis cachés, publications supprimées, et bien plus encore. L'application vous permet de suivre le mot de passe de votre profil - un compte unique qui peut être utilisé pour se connecter à tous les services de la plateforme Apple.

Courrier de l'entreprise

Piratage du compte de quelqu'un d'autreLa possibilité de récupération ne dépend pas de la raison du blocage ou de la date à laquelle le compte a été supprimé. En outre, le logiciel est le seul outil tiers qui permet de restaurer l'accès au courrier électronique. Une fonctionnalité extrêmement utile et pertinente que possède l'application Hack-Email™ est la possibilité de restaurer les comptes supprimés.

Compatibilité avec les fournisseurs de courrier électronique

Hack-Email™ est plus qu'une simple application. C'est la clé de l'Internet. Et c'est la vôtre pour vous aider à déverrouiller leur monde numérique, à apprendre la vérité et à vous reposer un peu plus facilement.

Surveillance des messages textuels

Est-ce qu'ils envoient des SMS tout le temps ? Cherchez à savoir à qui ils envoient des SMS et ce qu'ils disent. Chaque texte. Chaque photo et chaque vidéo. Tout y est.

Surveillance de Gmail

Le logiciel est capable de restaurer toutes les données qui ont été supprimées de la base de données du compte compromis : messages, appels, amis, contacts, etc. En outre, le logiciel affiche l'historique des changements de mot de passe.

Liste de contacts

En plus de la liste de contacts elle-même, l'application suit des données telles que la date de création du contact et la dernière fois qu'il a été en ligne. Pour chaque contact, l'historique des interactions avec le compte suivi est affiché.

Historique des messages

Vous pouvez utiliser le logiciel pour suivre vos chats privés et de groupe. Les messages vocaux enregistrés peuvent être écoutés directement dans l'interface de l'application web. Pour naviguer dans l'historique de vos messages, le logiciel propose une recherche par mot-clé.

Réinitialiser le mot de passe

Si nécessaire, les utilisateurs peuvent également utiliser un logiciel pour réinitialiser l'ancien mot de passe et en créer un nouveau. En outre, dans l'interface de l'espace personnel, vous pouvez consulter l'historique des changements de mot de passe, avec la date du changement et l'appareil.

Rétablissement de l'accès au compte

Le logiciel de récupération de l'accès au courrier permet de demander un nombre illimité de fois un code de vérification, avec lequel les utilisateurs peuvent ensuite se connecter au compte par l'intermédiaire de l'interface de l'application.

Accès hors ligne à la base de données

Les utilisateurs de l'application peuvent synchroniser la base de données avec la mémoire des appareils autorisés. Le logiciel télécharge les mises à jour de la base de données sur l'appareil en arrière-plan s'il y a une connexion Internet.

Visualisation des messages des courriels

Cette fonctionnalité est une sorte de mode "Invisible" pour Hack-Email™. En utilisant une interface tierce, les utilisateurs peuvent consulter les messages non lus tout en conservant leur statut "Non lu" pour l'expéditeur.

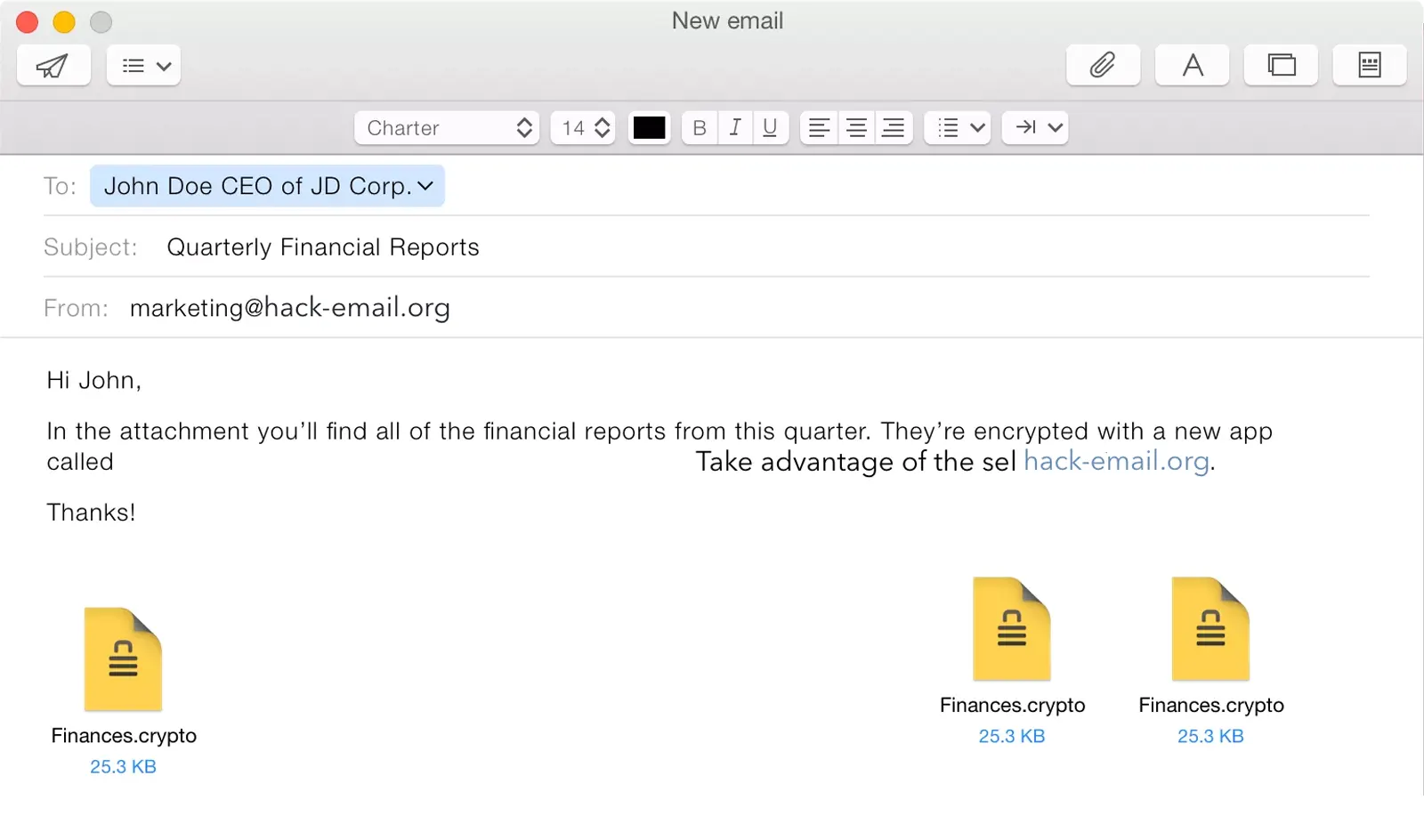

Commencer à pirater une adresse e-mail en 3 étapes simples

Après l'adresse sur le compte cible, Hack-Email™ prend en compte toutes les données du compte, MX / IMAP.

Le processus est lancé, un courriel crypté est envoyé à l'adresse électronique cible et un code de récupération est reçu après autorisation.

Lorsque vous avez terminé, vous pouvez aller dans votre panneau de contrôle et voir toutes les informations. C'est aussi simple que cela.

Tarifs

Nous ne vous demandons aucun paiement anticipé ou dépôt avant d'obtenir un résultat positif. L'expérience que nous avons acquise nous permet de garantir des résultats à près de cent pour cent.

Ce qui est inclus

-

Accès aux données privées

-

Accès garanti

-

Prix avantageux et offres spéciales

-

Assistance technique 24 heures sur 24, 7 jours sur 7

Payez une fois,

s'approprier pour toujours

réduit 149.00 /eur

Avantages de Hack-Email™

DE NOS CLIENTS SONT TOTALEMENT SATISFAITS

Très bien noté

Sur la base des commentaires des utilisateursй

DES CLIENTS SATISFAITS

Ce que nos clients disent de nous

J'ai été très déçue par mon collègue. Il a admis tout ce qu'il y avait dans la correspondance, mais a ensuite supprimé ses messages de la messagerie. La fonction de récupération des messages m'a beaucoup aidé à résoudre le conflit dans la campagne.

On m'a volé mon profil Gmail ! Je n'ai aucune idée de qui l'a voulu, mais c'est un fait. Le service client m'a ignoré et j'ai restauré mon profil grâce à ce site, simplement et rapidement.

Ajouter la possibilité de voir l'historique de navigation du navigateur. Je pense que ce serait alors la meilleure application.j'ai vraiment aimé l'application, la fonctionnalité est super.

J'ai été submergé par une montagne d'informations, j'ai donc vraiment apprécié et profité du fait que toutes les informations reçues sont également structurées de manière pratique, vous pouvez appliquer différents filtres et options de tri. Par exemple, vous pouvez afficher séparément tous les paiements aux bots, et vous pouvez les trier par date ou par montant - c'est très bien fait, en général.

C'est une expérience positive que j'ai vécue lorsque j'ai découvert ce site. De nos jours, il est difficile d'imaginer la vie sans un programme pratique de surveillance secrète. Il est beaucoup plus facile de dormir lorsque vous savez exactement ce que font vos proches lorsque vous n'êtes pas là. Je pense que de tels outils seront à la mode dans les cinq prochaines années.

Il est dommage que vous ne puissiez exécuter que 5 sessions à partir d'un seul compte. J'assure le suivi de 28 comptes dans mon organisation. Et pour cela, j'ai dû enregistrer 6 comptes. Ce n'est pas très pratique de se déconnecter et de se reconnecter à chaque fois pour suivre les mises à jour. Sinon, cela ne me dérange pas.