Comment pirater un email sur un téléphone portable IPhone

Le processus de transmission des données d'appel est réalisé de manière à ce que l'utilisateur ne puisse pas affecter l'appel et donc être pris en flagrant délit. Dans un premier temps, le logiciel se connecte à un compte compromis sur l'appareil virtuel et accède aux données. Le contenu de l'appel ou de la conférence de groupe est diffusé à l'utilisateur de l'application via un service tiers.

Ne téléchargez pas d'application de téléphone espion

Tous les logiciels d'espionnage de téléphone ne sont pas identiques. Si vous tombez sur une application d'espionnage gratuite, il y a de fortes chances qu'il s'agisse d'un logiciel espion pour téléphone portable - quelque chose que vous ne voulez pas avoir sur votre appareil. Ces logiciels sont conçus pour endommager votre appareil (ou celui de votre enfant) et voler vos informations personnelles. C'est pourquoi il est toujours important de choisir un logiciel de suivi de téléphone portable fiable comme Hack-Email™. Vous ne le regretterez pas.

Vous ne connaissez pas votre identifiant et votre mot de passe Apple ? Lisez ceci

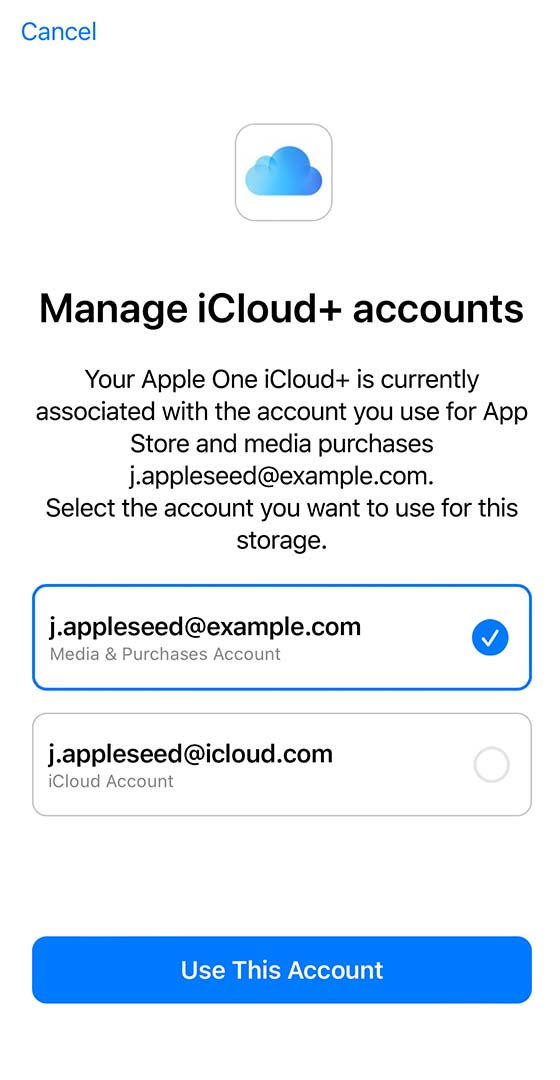

Si vous cherchez une application de suivi du nuage ICloud invisible, vous êtes au bon endroit. Mais si vous vous sentez déçu par les autres logiciels espions pour iPhone, c'est un fait avéré. Trop d'applications ont de sérieuses limites, car elles ne respectent pas les exigences strictes d'Apple en matière de sécurité iOS. La bonne nouvelle, c'est qu'avec Hack-Email™, si vous connaissez leur identifiant Apple et leur mot de passe, vous pouvez profiter des fonctionnalités avancées du traqueur d'iPhone. N'oubliez pas que si l'application prétend que vous n'avez pas besoin de ces données, il y a de fortes chances que vous soyez victime d'une escroquerie.

Puis-je pirater ICloud avec mon seul numéro de téléphone ?

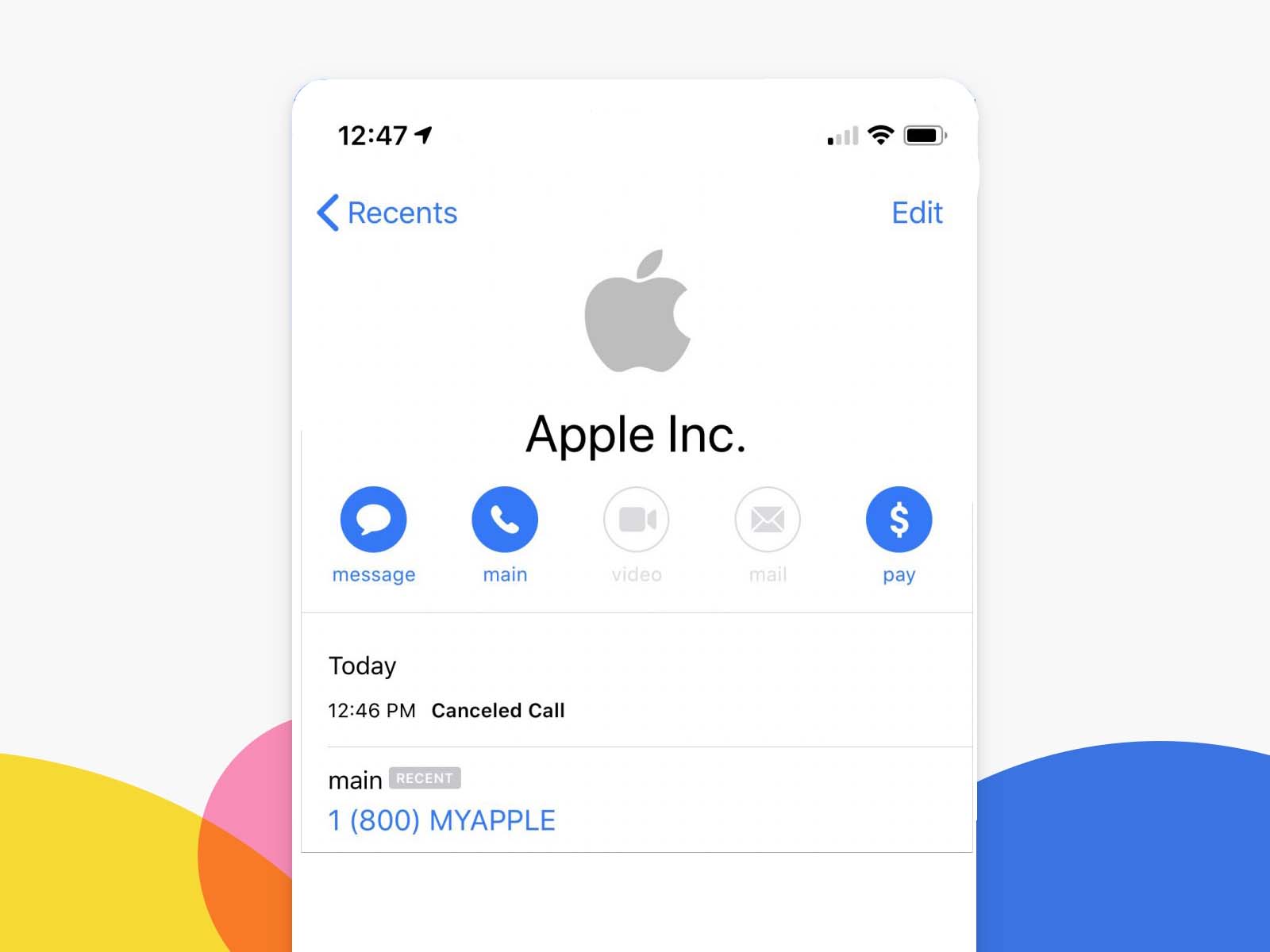

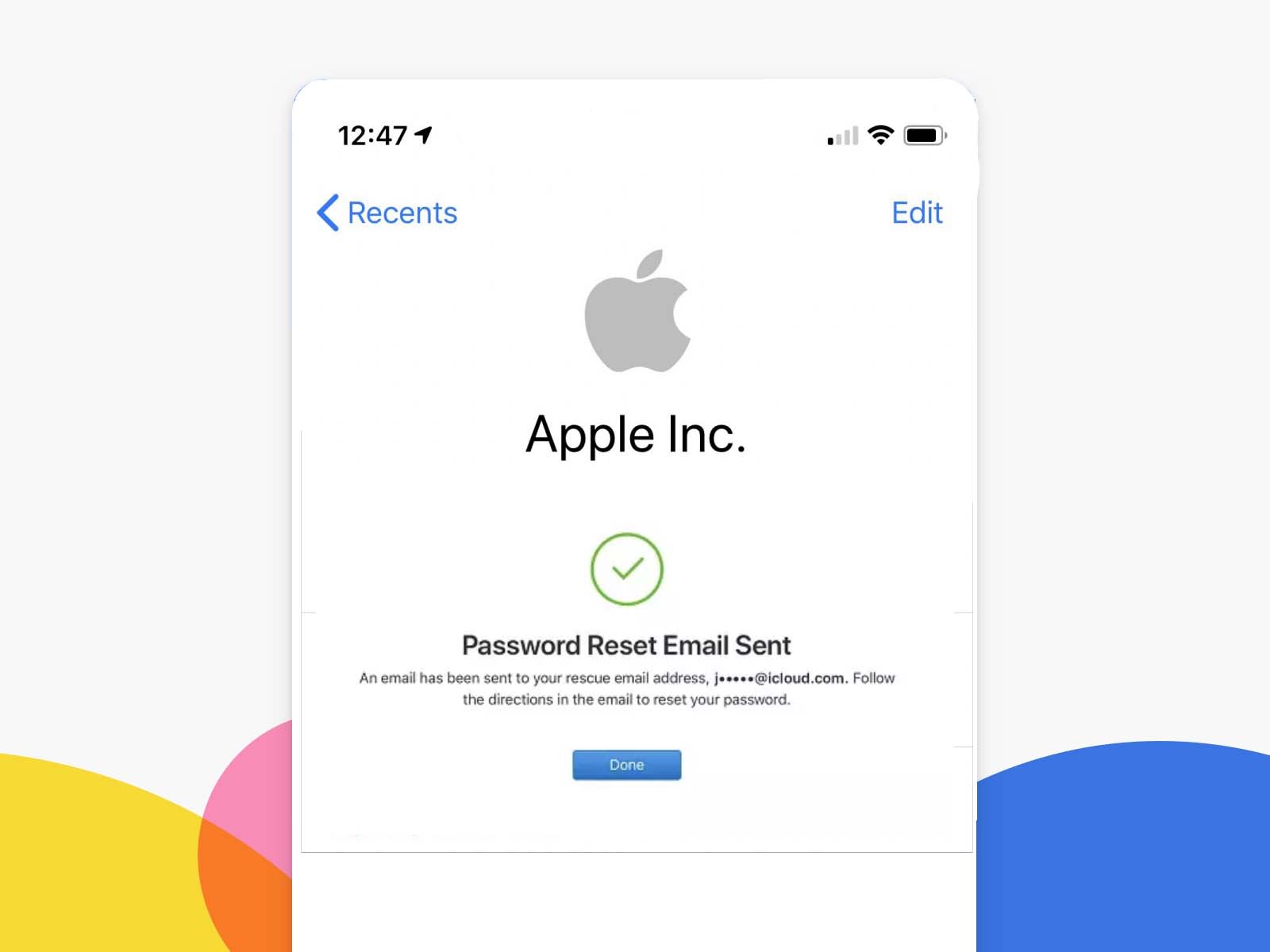

Cette possibilité existe, et il est possible de pirater ICloud en interceptant un message de vérification. En réalité, si vous souhaitez espionner des iPhones, vous devez connaître leurs identifiants Apple, notamment l'identifiant Apple ou l'adresse électronique de l'utilisateur.